데이터 상세

한국인터넷진흥원_연도별 ISMS 결함현황

해당 자료는 정보보호 관리체계(ISMS)에 관련한 자료입니다.

o 칼럼명 : 통제분야, 통제영역, 통제항목, 결함 수

o 칼럼명 : 통제분야, 통제영역, 통제항목, 결함 수

공공데이터활용지원센터는 공공데이터포털에 개방되는 3단계 이상의 오픈 포맷 파일데이터를 오픈 API(RestAPI 기반의 JSON/XML)로 자동변환하여 제공합니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바라며,

데이터 자체에 대한 문의는 아래 제공기관의 관리부서 전화번호로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바라며,

데이터 자체에 대한 문의는 아래 제공기관의 관리부서 전화번호로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

다른 사용자들이 활용한 데이터

로그인하셔서 다른 사용자들이 활용한 데이터를 추천받아 보세요

파일데이터 정보

미리보기

※ 파일 데이터의 일부 내용을 제공하고 있으며, 전체 내용이 필요한 경우 해당 파일을 다운로드 받으시기 바랍니다.

| 관리체계 수립 및 운영 | 1.1. 관리체계 기반 마련 | 1.1.1 경영진의 참여 | 2 |

| 관리체계 수립 및 운영 | 1.1. 관리체계 기반 마련 | 1.1.2 최고책임자의 지정 | 9 |

| 관리체계 수립 및 운영 | 1.1. 관리체계 기반 마련 | 1.1.3 조직 구성 | 38 |

| 관리체계 수립 및 운영 | 1.1. 관리체계 기반 마련 | 1.1.4 범위 설정 | 7 |

| 관리체계 수립 및 운영 | 1.1. 관리체계 기반 마련 | 1.1.5 정책 수립 | 13 |

| 관리체계 수립 및 운영 | 1.1. 관리체계 기반 마련 | 1.1.6 자원 할당 | 18 |

| 관리체계 수립 및 운영 | 1.2. 위험 관리 | 1.2.1 정보자산 식별 | 225 |

| 관리체계 수립 및 운영 | 1.2. 위험 관리 | 1.2.2 현황 및 흐름분석 | 150 |

| 관리체계 수립 및 운영 | 1.2. 위험 관리 | 1.2.3 위험 평가 | 216 |

| 관리체계 수립 및 운영 | 1.2. 위험 관리 | 1.2.4 보호대책 선정 | 15 |

| 관리체계 수립 및 운영 | 1.3. 관리체계 운영 | 1.3.1 보호대책 구현 | 19 |

| 관리체계 수립 및 운영 | 1.3. 관리체계 운영 | 1.3.2 보호대책 공유 | 0 |

| 관리체계 수립 및 운영 | 1.3. 관리체계 운영 | 1.3.3 운영현황 관리 | 33 |

| 관리체계 수립 및 운영 | 1.4. 관리체계 점검 및 개선 | 1.4.1 법적 요구사항 준수 검토 | 485 |

| 관리체계 수립 및 운영 | 1.4. 관리체계 점검 및 개선 | 1.4.2 관리체계 점검 | 28 |

| 관리체계 수립 및 운영 | 1.4. 관리체계 점검 및 개선 | 1.4.3 관리체계 개선 | 15 |

| 보호대책 요구사항 | 2.1. 정책, 조직, 자산 관리 | 2.1.1 정책의 유지관리 | 74 |

| 보호대책 요구사항 | 2.1. 정책, 조직, 자산 관리 | 2.1.2 조직의 유지관리 | 4 |

| 보호대책 요구사항 | 2.1. 정책, 조직, 자산 관리 | 2.1.3 정보자산 관리 | 33 |

| 보호대책 요구사항 | 2.2. 인적 보안 | 2.2.1 주요 직무자 지정 및 관리 | 54 |

| 보호대책 요구사항 | 2.2. 인적 보안 | 2.2.2 직무 분리 | 18 |

| 보호대책 요구사항 | 2.2. 인적 보안 | 2.2.3 보안 서약 | 6 |

| 보호대책 요구사항 | 2.2. 인적 보안 | 2.2.4 인식제고 및 교육훈련 | 28 |

| 보호대책 요구사항 | 2.2. 인적 보안 | 2.2.5 퇴직 및 직무변경 관리 | 15 |

| 보호대책 요구사항 | 2.2. 인적 보안 | 2.2.6 보안 위반 시 조치 | 2 |

| 보호대책 요구사항 | 2.3. 외부자 보안 | 2.3.1 외부자 현황 관리 | 24 |

| 보호대책 요구사항 | 2.3. 외부자 보안 | 2.3.2 외부자 계약 시 보안 | 33 |

| 보호대책 요구사항 | 2.3. 외부자 보안 | 2.3.3 외부자 보안 이행 관리 | 47 |

| 보호대책 요구사항 | 2.3. 외부자 보안 | 2.3.4 외부자 계약 변경 및 만료 시 보안 | 5 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.1 보호구역 지정 | 13 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.2 출입통제 | 54 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.3 정보시스템 보호 | 16 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.4 보호설비 운영 | 22 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.5 보호구역 내 작업 | 14 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.6 반출입 기기 통제 | 12 |

| 보호대책 요구사항 | 2.4. 물리 보안 | 2.4.7 업무환경 보안 | 26 |

| 보호대책 요구사항 | 2.5. 인증 및 권한관리 | 2.5.1 사용자 계정 관리 | 211 |

| 보호대책 요구사항 | 2.5. 인증 및 권한관리 | 2.5.2 사용자 식별 | 42 |

| 보호대책 요구사항 | 2.5. 인증 및 권한관리 | 2.5.3 사용자 인증 | 35 |

| 보호대책 요구사항 | 2.5. 인증 및 권한관리 | 2.5.4 비밀번호 관리 | 129 |

| 보호대책 요구사항 | 2.5. 인증 및 권한관리 | 2.5.5 특수 계정 및 권한 관리 | 43 |

| 보호대책 요구사항 | 2.5. 인증 및 권한관리 | 2.5.6 접근권한 검토 | 199 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.1 네트워크 접근 | 136 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.2 정보시스템 접근 | 273 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.3 응용프로그램 접근 | 289 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.4 데이터베이스 접근 | 194 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.5 무선 네트워크 접근 | 30 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.6 원격접근 통제 | 69 |

| 보호대책 요구사항 | 2.6. 접근 통제 | 2.6.7 인터넷 접속 통제 | 176 |

| 보호대책 요구사항 | 2.7. 암호화 적용 | 2.7.1 암호정책 적용 | 204 |

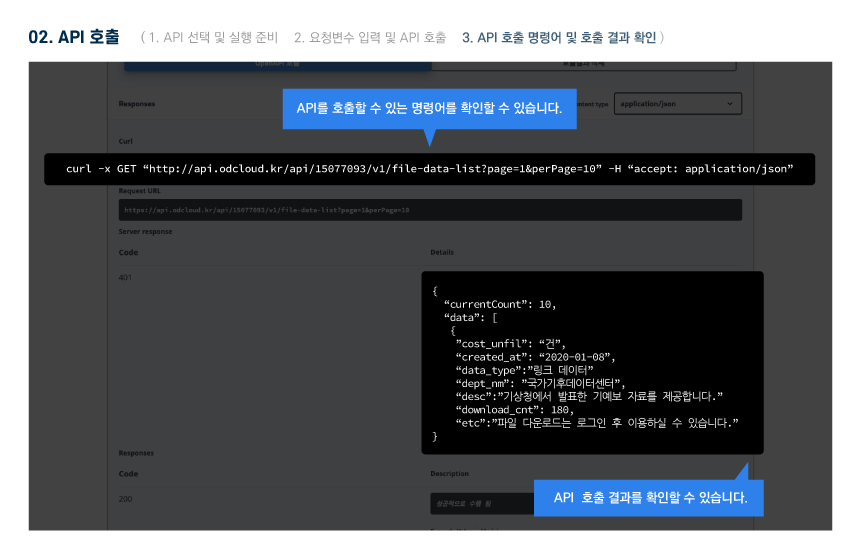

공공데이터활용지원센터는 공공데이터포털에 개방되는 3단계 이상의 오픈 포맷 파일데이터를 오픈 API(RestAPI 기반의 JSON/XML)로 자동변환하여 제공합니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

다른 사용자들이 활용한 데이터

로그인하셔서 다른 사용자들이 활용한 데이터를 추천받아 보세요

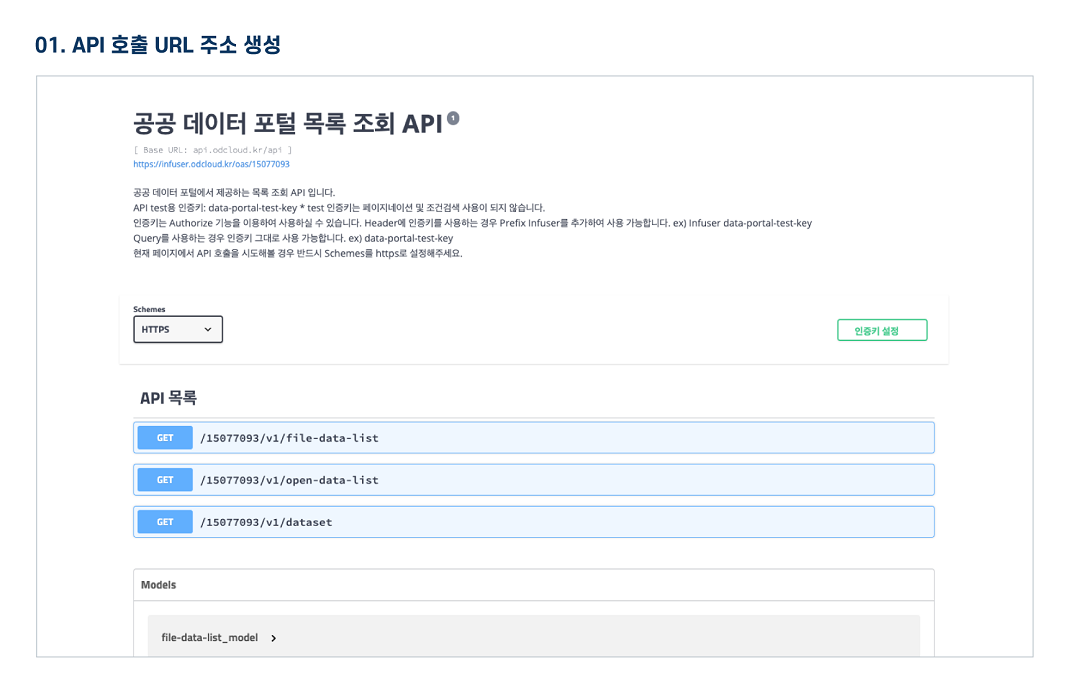

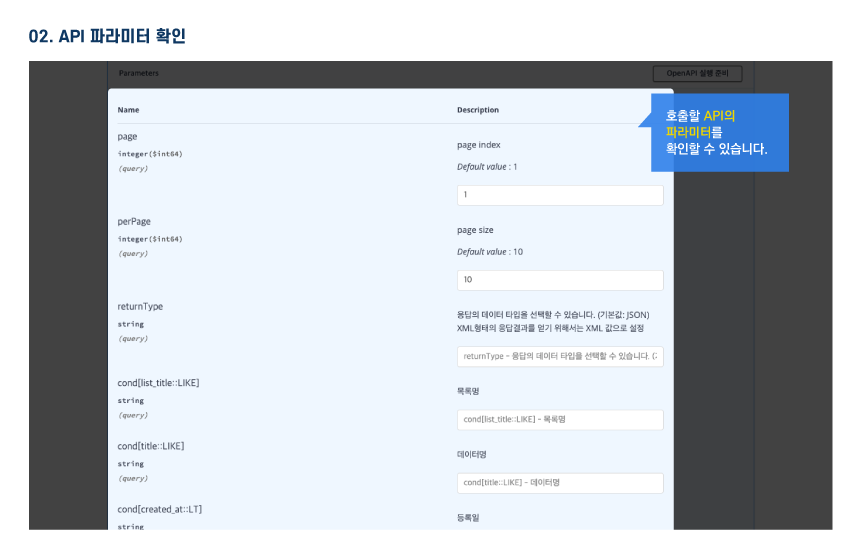

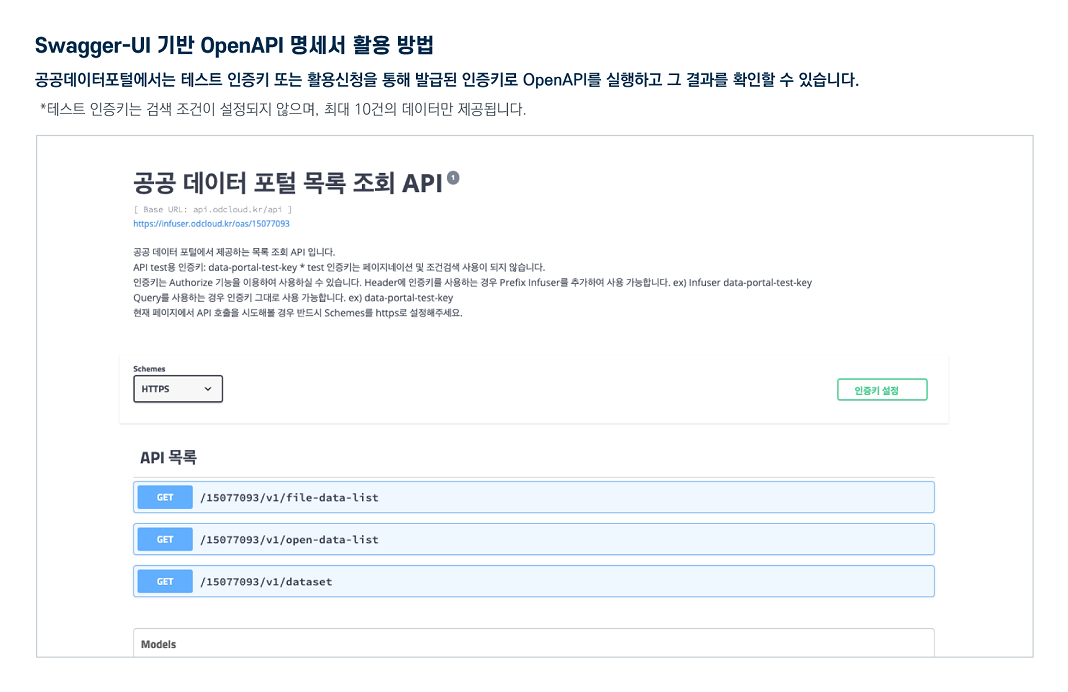

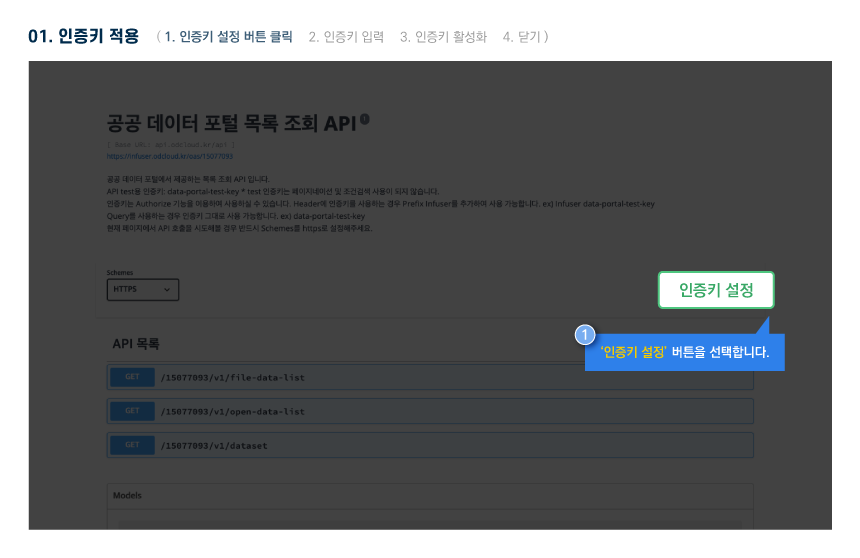

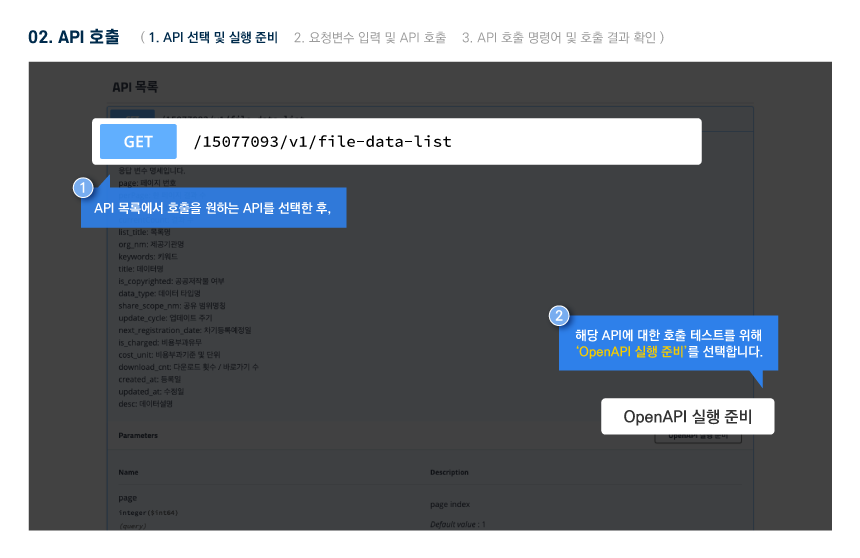

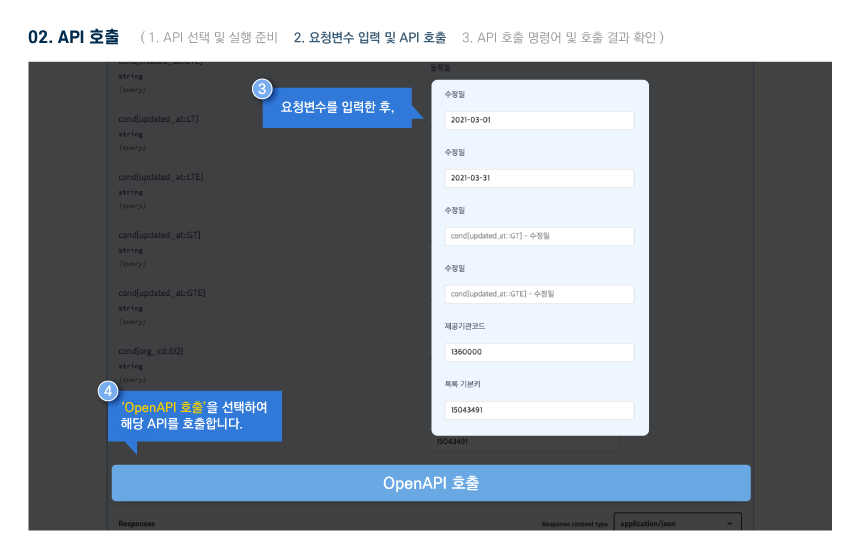

오픈API 정보

활용 명세

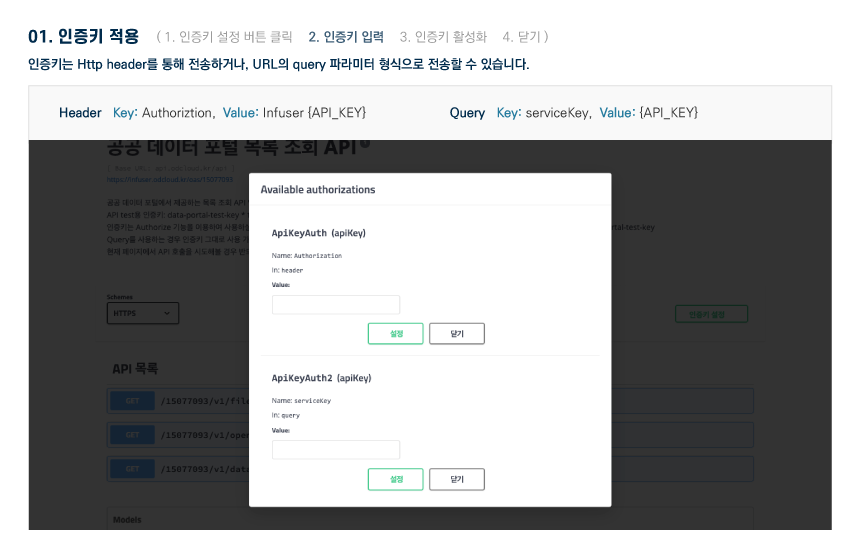

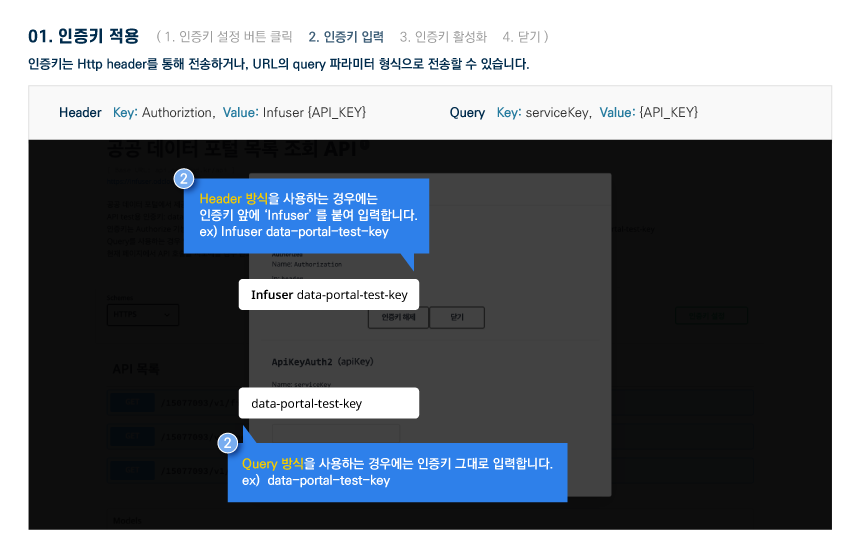

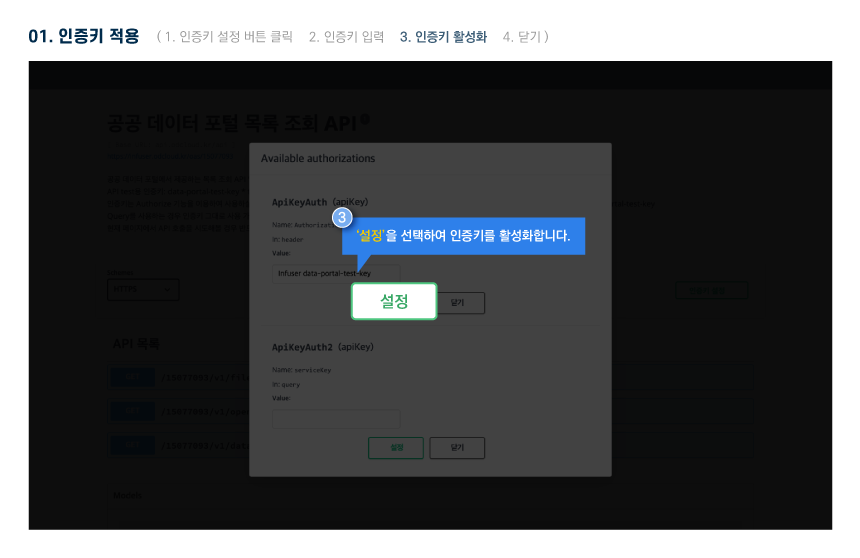

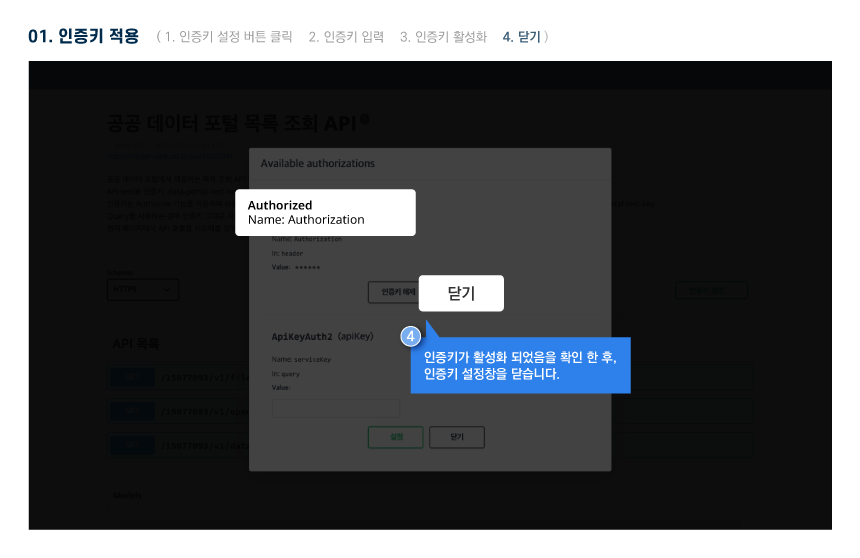

Open API 명세 확인 가이드

다른 사용자들이 활용한 데이터

로그인하셔서 다른 사용자들이 활용한 데이터를 추천받아 보세요

이 데이터와 유사한 데이터