데이터 상세

한국인터넷진흥원_자율주행차 보안 체크리스트

자율주행차 보안 담당자가 직접 체크할 수 있도록 자율주행차 보안 시 확인해야하는 점검대상, 보안유형, 보안 요구사항 등을 제시합니다.

공공데이터활용지원센터는 공공데이터포털에 개방되는 3단계 이상의 오픈 포맷 파일데이터를 오픈 API(RestAPI 기반의 JSON/XML)로 자동변환하여 제공합니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바라며,

데이터 자체에 대한 문의는 아래 제공기관의 관리부서 전화번호로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바라며,

데이터 자체에 대한 문의는 아래 제공기관의 관리부서 전화번호로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

다른 사용자들이 활용한 데이터

로그인하셔서 다른 사용자들이 활용한 데이터를 추천받아 보세요

파일데이터 정보

미리보기

※ 파일 데이터의 일부 내용을 제공하고 있으며, 전체 내용이 필요한 경우 해당 파일을 다운로드 받으시기 바랍니다.

| 1 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 거버넌스 | 기업은 다음을 포함하는 사이버보안 정책을 정의해야 한다: a) 도로 차량 사이버보안 위험 파악b) 해당 사이버보안 위험을 관리하겠다는 경영진의 약속 |

| 2 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 거버넌스 | 기업은 다음과 같은 규칙과 프로세스를 수립하고 유지해야 한다:a) 본 문서(ISO 21434)의 요건 이행을 가능하게 한다. b) 해당 활동의 실행을 지원한다. |

| 3 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 거버넌스 | 기업은 사이버보안을 달성하고 유지하기 위한 책임과 해당 조직 권한을 부여하고 전달해야 한다. |

| 4 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 거버넌스 | 기업은 사이버보안에 대처할 수 있는 자원을 제공해야 한다.a) 조직별 인력 할당 |

| 5 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 거버넌스 | 기업은 사이버보안과 관련되거나 상호작용하는 분야를 파악하고 다음과 같은 목적을 위해 분야 간 커뮤니케이션 채널을 구축/유지해야 한다:a) 사이버보안이 기존 프로세스에 통합되는지 여부 및 방법 결정b) 관련 정보의 교환 조정 |

| 6 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 문화 | 기업은 강력한 사이버보안 문화를 육성하고 유지해야 한다.a) 일반 임직원을 위한 사이버보안 컨셉 교육b) 수행 담당자를 위한 이론 교육 (예, 위험평가방법론 실습) |

| 7 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 문화 | 기업은 사이버보안 역할과 책임이 할당된 사람이 이러한 역할을 수행할 수 있는 역량과 인식을 갖도록 해야 한다. |

| 8 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 문화 | 기업은 지속적인 개선 프로세스를 수립하고 유지해야 한다.a) 정보수집(현장 모니터링, 내/외부 정보)에 의해 사이버보안 역량 강화b) 유사 제품에 관한 정보 학습c) 사이버보안 개선사항 도출d) 적절한 사람에게 지식 공유e) 사규(정책/프로세스) 적합성 검토 |

| 9 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 자료 공유 | 기업은 조직 내/외부에서 사이버보안과 관련된 정보공유가 요구, 허용, 금지되는 상황을 정의해야 한다. |

| 10 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 자료 공유 | 기업은 공유 데이터의 정보 보안 관리를 [RQ-05-11]에 따라 다른 당사자와 연계해야 한다. |

| 11 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 관리 시스템 | 기업은 사이버보안 엔지니어링을 지원하기 위하여 국제표준 또는 이에 준하는 품질관리시스템을 구축/유지해야 한다:a) 변경 관리b) 문서 관리c) 형상 관리d) 요구사항 관리 |

| 12 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 관리 시스템 | 사이버보안 유지에 필요한 분야의 제품 구성 정보는 교정 조치가 가능하도록 제품에 대한 사이버보안 지원이 종료될 때까지 계속 이용이 가능해야 한다.예) 영수증, 원장, 바이너리 소스코드 등 |

| 13 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 관리 시스템 | 제12장의 활동을 지원하기 위해 생산공정 사이버보안관리시스템을 구축해야 한다. |

| 14 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 사이버보안 S/W Tool 관리 | 아이템 또는 컴포넌트의 사이버보안에 영향을 미칠 수 있는 도구를 관리해야 한다.a) 프로젝트에 사용 되는 S/W 시스템, Tool 목록 |

| 15 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 사이버보안 S/W Tool 관리 | 제13장의 활동을 지원하기 위해 생산공정 사이버보안관리시스템을 구축해야 한다.a) 테스팅 환경, 포렌식 기법 등 |

| 16 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 정보보호 관리 | 사이버보안계획에서 요구하는 업무용 제품은 정보보안 관리시스템에 따라 관리해야 한다. |

| 17 | Cyber Security Management System | 관리적 보안 | 전사 사이버보안 관리 | 감사 | 사이버보안 감사는 조직 프로세스가 본 문서의 목적을 달성하는지 여부를 판단하기 위해 독립적으로 수행되어야 한다. |

| 18 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 업무 역할 및 책임 | [RQ-05-03]에 따라 프로젝트의 사이버보안 활동에 대한 책임을 할당하고 전달해야 한다. |

| 19 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 아이템 또는 컴포넌트에 필요한 사이버보안 활동을 결정하기 위해 아이템 또는 컴포넌트를 분석하여 다음을 결정해야 한다: a) 아이템 또는 컴포넌트가 사이버보안과 관련이 있는지 여부b) 아이템 또는 컴포넌트가 사이버보안과 관련이 있는 경우, 아이템 또는 컴포넌트가 새로운 개발인지 재사용인지 여부c) 6.4.3에 따른 맞춤 적용 여부 |

| 20 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안 계획에는 다음이 포함되어야 한다:a) 활동의 목적b) 다른 활동 또는 정보에 대한 의존성c) 활동 수행을 담당하는 인력d) 활동 수행에 필요한 자원e) 시작점 또는 끝점 및 예상 지속시간f) Work product의 식별 |

| 21 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안 계획 수립 및 유지, 사이버보안계획 대비 사이버보안활동 진행상황 추적에 대한 책임은 [RQ-05-03] 및 [RQ-05-04]에 따라 부여한다. |

| 22 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안계획은 다음 중 하나로 한다:a) 개발 프로젝트 계획에서 참조한다.b) 사이버보안 활동을 구분할 수 있도록 사업계획에 포함한다. |

| 23 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안 계획은 제9장, 제10장, 제11장 및 제15장의 관련 요구사항에 따라 컨셉 및 제품 개발 단계에서 사이버보안에 필요한 활동을 명시하여야 한다.a) 사이버보안 계획b) 아이템 정의c) 위험 평가 (위협, 영향, 모두 포함)d) 사이버보안 목표e) 사이버보안 요구사항 정의 등 |

| 24 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안계획은 수행되어야 할 활동의 변경이나 개선이 확인되면 갱신되어야 한다. |

| 25 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 위험 value 1의 위협 시나리오의 경우, 본 문서의 9.5, 제10장 및 제11장에 따른 분석을 통해 판단할 수 있다. |

| 26 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안계획에서 요구하는 work product는 실물 문서로 간주하여 사후 개발을 위해 출시될 때까지 정확성을 유지해야 한다.. |

| 27 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 완성차 및 협력사는 제15장에 따라 각자의 사이버보안 활동과 인터페이스에 관한 사이버보안 계획을 정의해야 한다. |

| 28 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안 계획에 정의된 사이버보안 활동에 따른 work product는 5.4.4에 따라 형상 관리(configuration management), 변경 관리(change management), 요건 관리(requirements management) 및 문서화 관리(documentation management) 대상이 된다. |

| 29 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 계획 | 사이버보안 계획은 5.4.4에 따라 형상 관리(configuration management) 및 문서화 관리(documentation management)를 받아야 한다. |

| 30 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 활동 변경/수정 | 사이버보안 활동을 조정할 수 있다.a) 변경/수정 사항 기록 |

| 31 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 활동 변경/수정 | 사이버보안 활동이 맞춤형으로 이루어질 경우, 맞춤화가 본 문서의 목적 달성에 적합하고 충분한 이유를 포함한 근거를 제시하는지 검토해야 한다. |

| 32 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 재사용 | 기존 아이템 또는 컴포넌트를 다음과 같은 경우 수정 또는 수정 없이 재사용할 경우 재사용 분석(reuse analysis)을 수행해야 한다:a) 개발되었지만 수정이 계획됨b) 다른 운영활동에서 재사용됨c) 수정 없이 재사용될 계획이며 알려진 공격과 취약점의 변경 또는 위협 시나리오의 변경과 같은 아이템에 관련된 변경 사항이 있었음 |

| 33 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 재사용 | 기존 아이템 또는 컴포넌트의 재사용 분석은 다음과 같다:a) 아이템 또는 컴포넌트의 수정과 운영 환경의 수정을 포함하여 운영 컨텍스트의 수정 확인b) 사이버보안 클레임 및 이전에 이루어진 가정의 유효성에 미치는 영향을 포함하여 사이버보안과 관련된 수정 사항의 영향을 분석c) 영향을 받거나 누락된 work product를 식별하고 본 문서를 준수하기 위해 필요한 활동 결정d) 6.4.2에 따라 사이버보안 활동을 지정하고, 이 재사용 분석에 기초하여 사이버보안 계획을 업데이트 또는 작성 |

| 34 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 재사용 | 기존 아이템 또는 컴포넌트의 재사용 분석은 다음과 같다:a) 재사용되는 아이템 또는 컴포넌트가 통합될 아이템 또는 컴포넌트에서 비롯되는 할당된 사이버보안 요구사항을 수정할 수 있는지 여부를 평가한다.b) 기존 문서가 아이템 또는 다른 컴포넌트로 통합을 지원하기에 충분한지 여부를 평가한다. |

| 35 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 독립적 개발(out of context) (component) | 컴포넌트가 문맥을 벗어난 상태로 개발된 경우, 아이템 또는 그 다음에는:a) 외부 인터페이스를 포함한 의도된 사용 및 상황에 대한 가정은 해당 work product에 문서화되어야 한다b) 외부 개발은 가정으로부터 도출된 사이버보안 요건에 근거해야 한다c) 외부 아이템 또는 컴포넌트 통합의 경우, 사이버보안 클레임 및 외부 개발 가정을 검증해야 한다 |

| 36 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 기성품(off-the-shelf)(component) | 6.4.6에 따라 기성 컴포넌트를 통합할 때, 사이버보안 관련 문서를 수집 및 분석하여 다음 사항을 결정해야 한다:a) 할당된 사이버보안 요건을 준수할 수 있다b) Off-the-shelf 컴포넌트는 의도한 사용의 특정 적용 상황에 적합하다c) 기존의 off-the-shelf 문서는 사이버보안 활동을 지원하기에 충분하다 |

| 37 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 기성품(off-the-shelf)(component) | 기존 문서가 기성 컴포넌트의 통합을 지원하기에 불충분한 경우, 본 문서를 준수하기 위한 사이버보안 활동을 식별하고 수행해야 한다. |

| 38 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 케이스 | 사이버보안 케이스를 작성하여 work product가 사이버보안 신뢰성에 대한 주장을 뒷받침해야 한다. |

| 39 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | [RQ-05-02]에 따라 정의된 기준을 아이템 또는 컴포넌트에 대한 사이버보안 위험 평가를 수행하는지 여부를 포함한 위험 기반 접근법에 기초하여 사이버보안 평가에 적용해야 한다. |

| 40 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | [RQ-06-19]에 따른 근거에 기초한 판단이 사이버보안 평가를 수행하기로 결정되어야 한다. |

| 41 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | [RQ-06-20]의 근거를 독립적으로 검토하여 적절한 위험 기반 접근법에 근거하고 있음을 확인해야 한다. |

| 42 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | 사이버보안 평가는 아이템 또는 컴포넌트의 사이버보안 달성 여부 또는 포함된 컴포넌트의 사이버보안 달성 기여도를 판단해야 한다. |

| 43 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | 사이버보안 평가를 계획하고 독립적으로 수행할 책임자는 [RQ-06-01]에 따라 임명한다. |

| 44 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | 사이버보안 평가를 수행하는 자는 관련 정보, 도구 및 사이버보안 활동 담당자의 협조를 받을 수 있어야 한다. |

| 45 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | 사이버보안 평가는 본 문서의 목적이 달성되었는지 여부에 대한 판단에 기초할 수 있다. |

| 46 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | 사이버보안 평가의 범위는 다음을 포함해야 한다:a) 사이버보안 계획 및 사이버보안 계획에서 요구하는 모든 work productb) 프로젝트에 대해 구현된 사이버보안 통제 수행된 사이버보안 활동의 타당성과 효과c) 제공된 경우, 본 문서의 목적 달성을 입증하는 사유d) 사이버보안 위험의 처리에 대한 사유e) 해당되는 경우 개발 후 사이버보안 요건([WP-10-02]참조) |

| 47 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | 사이버보안 평가 보고서에는 아이템 또는 컴포넌트의 사이버보안 달성 시 수용, 조건부 수용 또는 거부에 대한 권고사항이 포함되어야 한다. |

| 48 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 사이버보안 평가 | [RQ-06-27]에 따른 조건부 승인의 권고가 이루어진 경우, 사이버보안 평가 보고서에는 해당 승인의 조건이 포함되어야 한다. |

| 49 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 개발 후 출시 | 개발 후 출시 전에 다음 work products를 사용할 수 있어야 한다:a) 6.4.7에 따른 사이버보안 사례b) 해당되는 경우 6.4.8에 따른 사이버보안 평가 보고서c) 개발 후 사이버보안 요구사항([WP-10-02]참조) |

| 50 | Cyber Security Management System | 관리적 보안 | 사이버보안 계획 | 개발 후 출시 | 아이템 또는 컴포넌트의 개발 후 승인 전에 다음 조건을 충족해야 한다:a) 사이버보안 사례에서 달성된 사이버보안 증거 제공b) 해당되는 경우 사이버보안 평가로 사이버보안 사례 확인c) 개발 후 단계(post-development phase)에 대한 사이버보안 요건을 식별하고 검토 |

공공데이터활용지원센터는 공공데이터포털에 개방되는 3단계 이상의 오픈 포맷 파일데이터를 오픈 API(RestAPI 기반의 JSON/XML)로 자동변환하여 제공합니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

오픈 API를 활용하기 위해서는 공공데이터포털 회원 가입 및 활용신청이 필요하며, 활용 관련 문의는 공공데이터활용지원센터로 연락주시기 바랍니다.

파일데이터는 로그인 없이 다운로드를 통해 이용하실 수 있습니다.

다른 사용자들이 활용한 데이터

로그인하셔서 다른 사용자들이 활용한 데이터를 추천받아 보세요

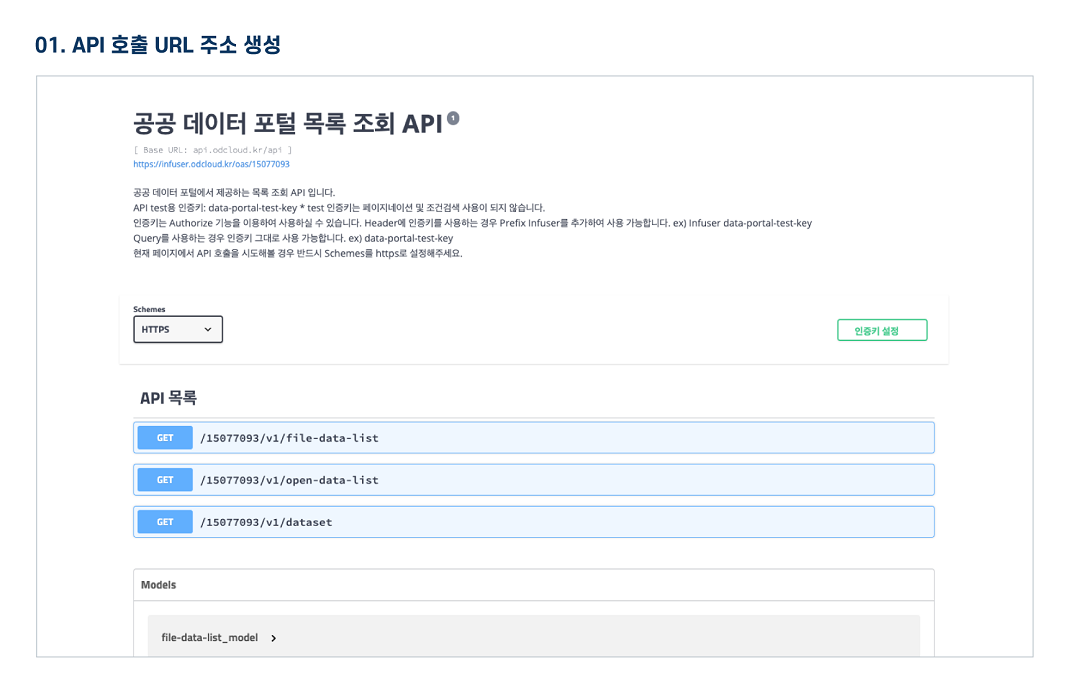

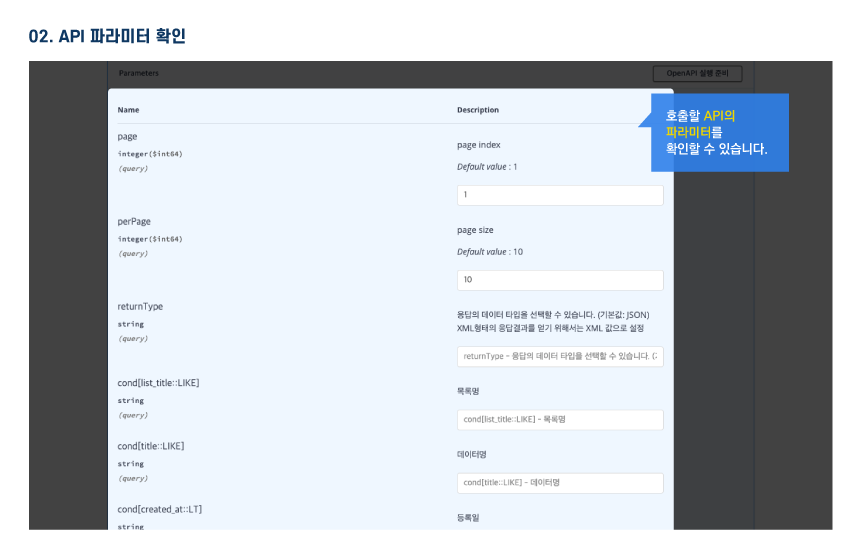

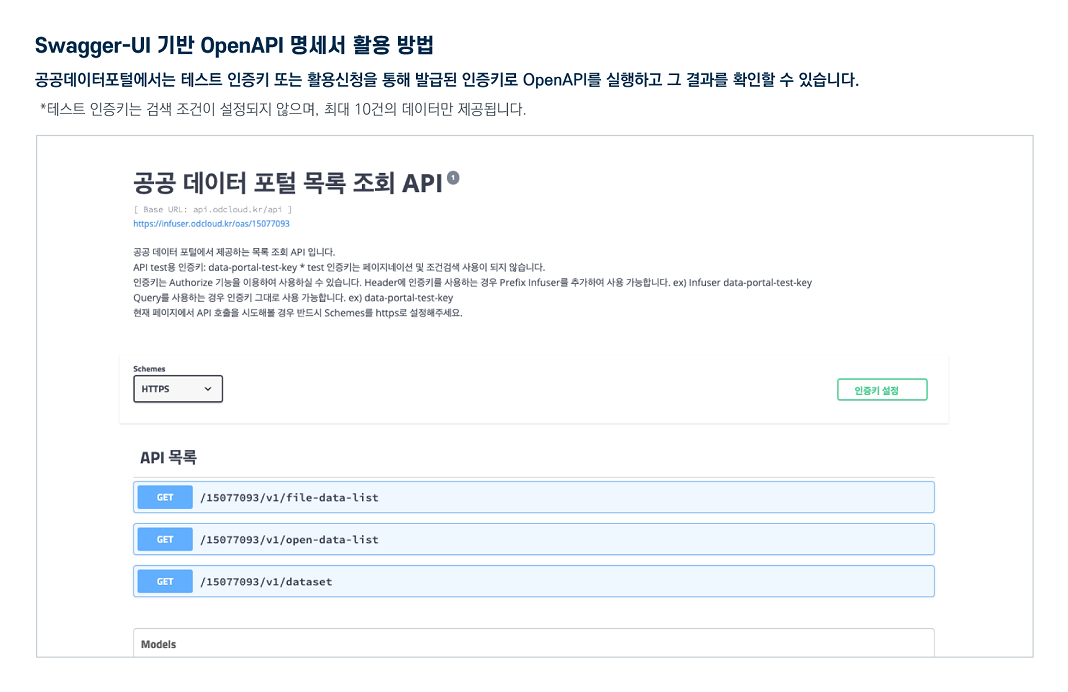

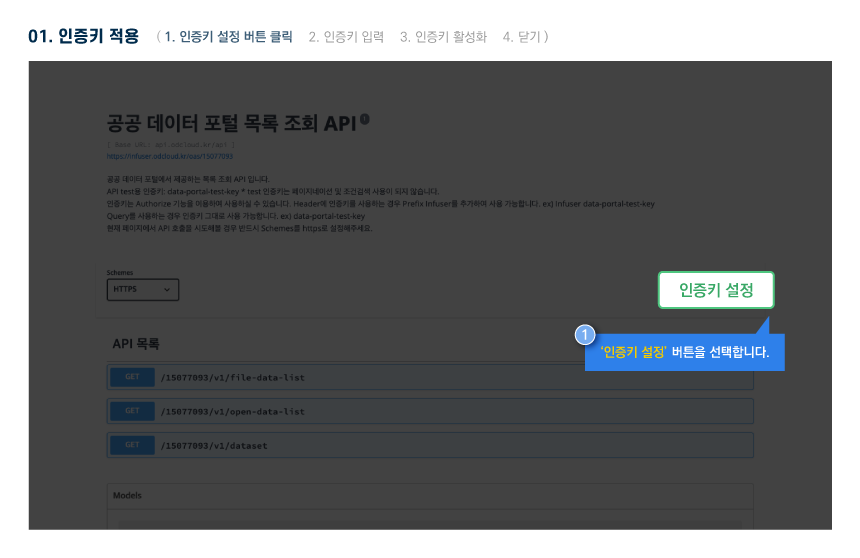

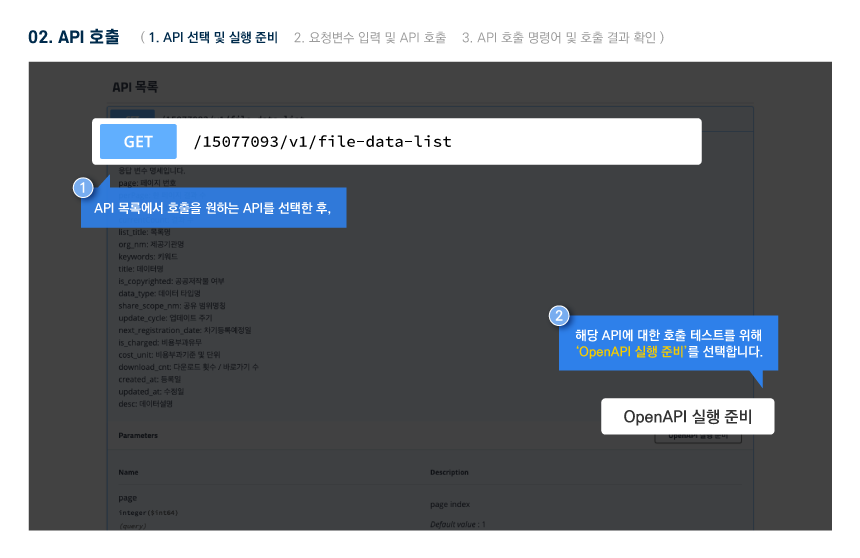

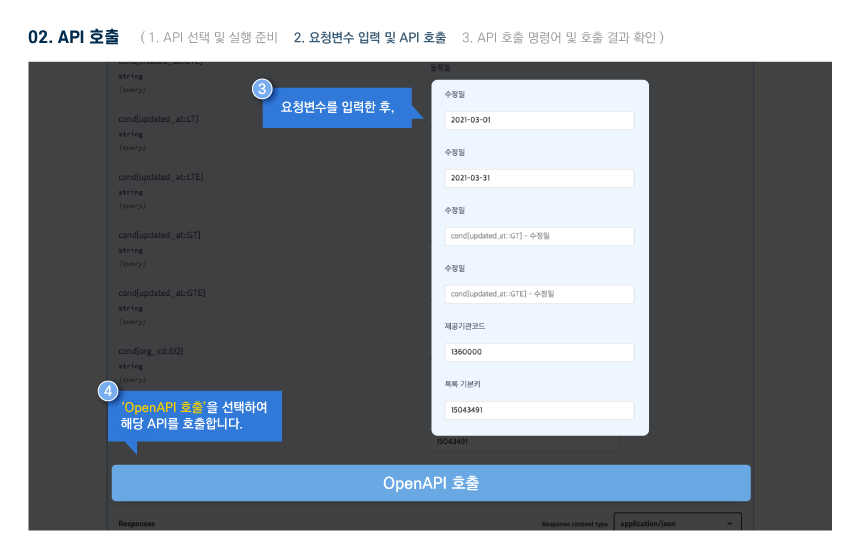

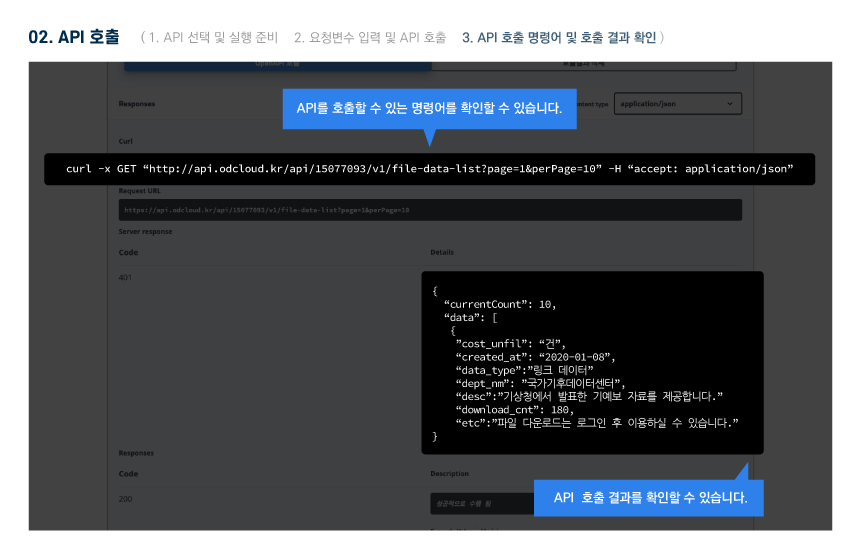

오픈API 정보

활용 명세

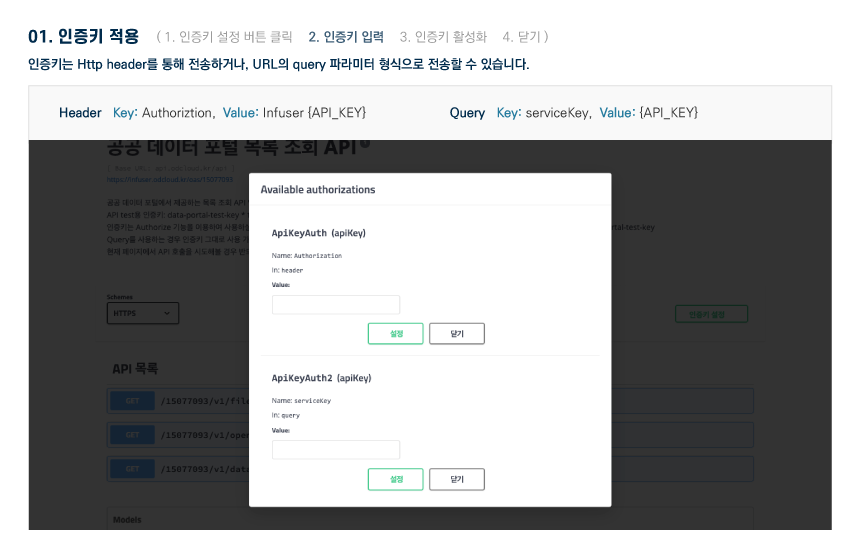

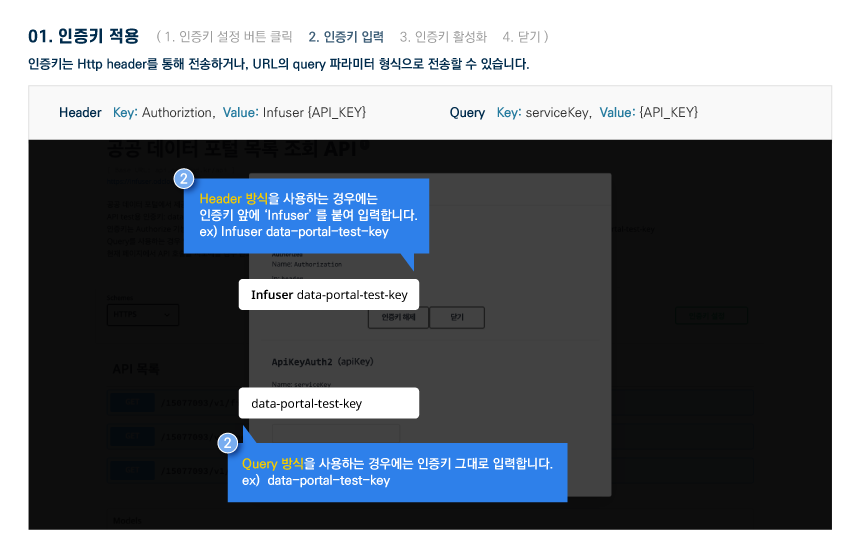

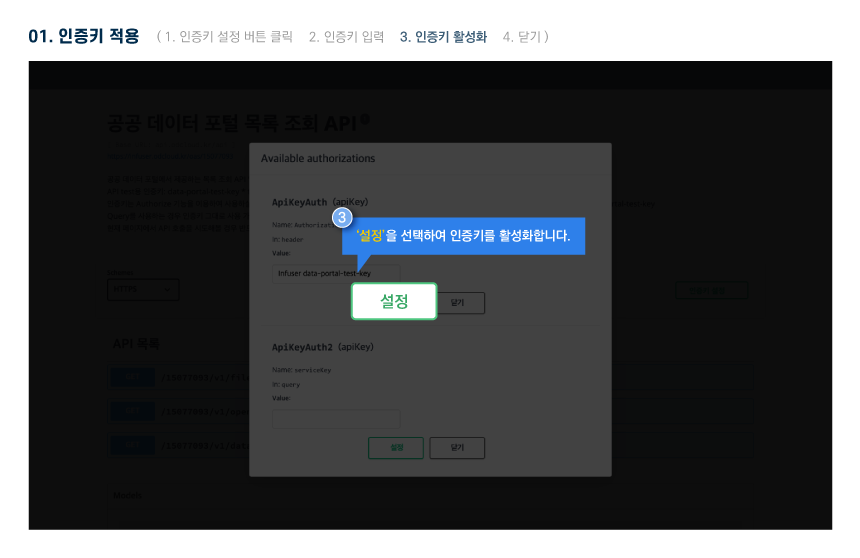

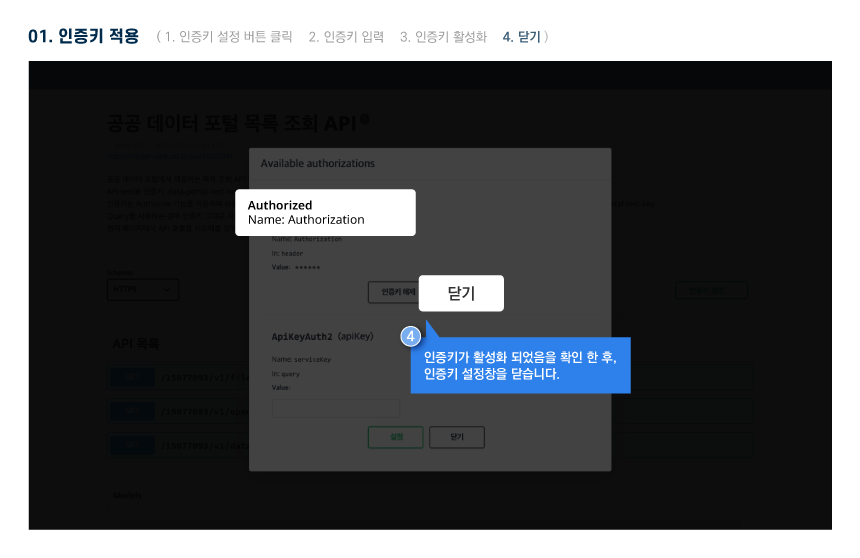

Open API 명세 확인 가이드

다른 사용자들이 활용한 데이터

로그인하셔서 다른 사용자들이 활용한 데이터를 추천받아 보세요

이 데이터와 유사한 데이터